Cybersicherheitsprüfung in eingebetteten Systemen: Testen und Risikominderung

Projekt in Kürze: Promwad führte eine Cybersicherheitsprüfung für einen Hersteller von Industrieanlagen durch und bewertete die Sicherheit seines auf dem Mikrochip VSC7558 basierenden Systems. Wir analysierten Hardware, Software, kryptografische Subsysteme und externe Schnittstellen, um Schwachstellen zu identifizieren. Mithilfe des MITRE EMB3D™-Bedrohungsmodells erstellten wir eine Übersicht der Angriffsflächen und überprüften die Einhaltung von IEC 62443-4-2, FIPS 140 und der DSGVO. Der Umfang umfasste eine SBOM-Analyse, eine kryptografische Bewertung und Penetrationstests. Auf der Grundlage der Ergebnisse schlugen wir gezielte Verbesserungen vor, um Cyberrisiken zu reduzieren und die Zertifizierungsbereitschaft zu fördern.

Kunde und Herausforderung

Unser Kunde entwickelt Industrieanlagen und möchte sicherstellen, dass diese den internationalen Sicherheitsstandards entsprechen. Um dies zu erreichen, war eine umfassende Bewertung der Hardware und Software des Geräts erforderlich, um potenzielle Schwachstellen zu identifizieren und Cybersicherheitsrisiken zu bewerten.

Der Kunde bat Promwad, eine Sicherheitsprüfung der Microchip VSC7558-Platine auf Einhaltung der folgenden Standards und Bedrohungsmodelle durchzuführen:

- MITRE EMB3D™ Threat Model: ein Rahmenwerk zur Identifizierung von Cyber-Bedrohungen in eingebetteten Systemen.

- IEC 62443-4-2: Cybersicherheitsstandard für industrielle Automatisierungssysteme.

- FIPS 140: US-Regierungsstandard für kryptografische Sicherheit in Hardware und Software.

- GDPR: Europäische Verordnung zum Datenschutz und zum Schutz der Privatsphäre.

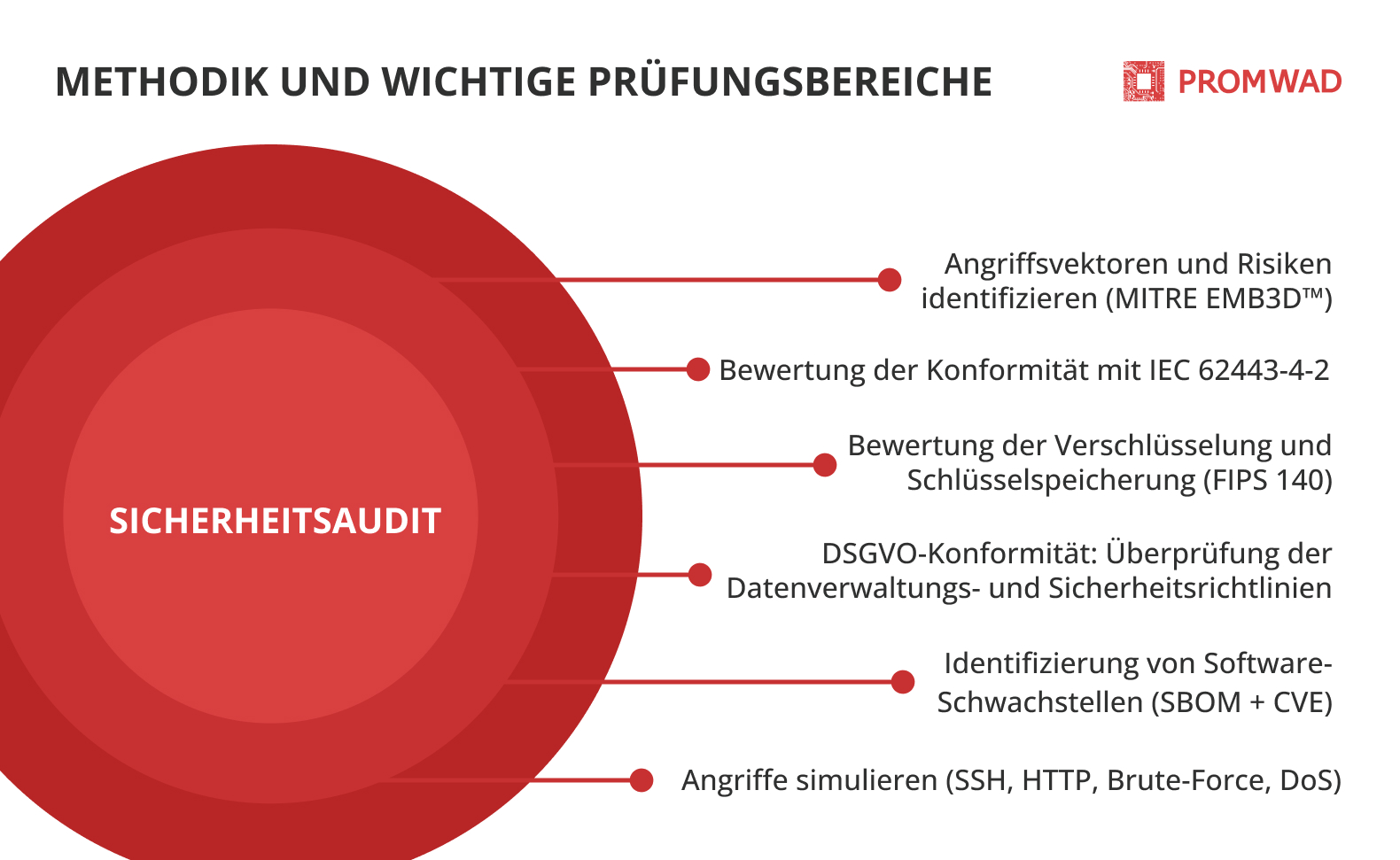

Methodik und Hauptprüfbereiche

Während der Prüfung bewerteten wir die Evaluierung von Hardware- und Softwarekomponenten, identifizierten Schwachstellen und testeten die Widerstandsfähigkeit des Systems gegen Angriffe. Die Prüfung umfasste die folgenden Bereiche:

- Bedrohungsmodellierung und Risikobewertung: Identifizierung potenzieller Angriffsvektoren und Sicherheitsrisiken auf der Grundlage des MITRE EMB3D™-Bedrohungsmodells.

- Compliance-Analyse gemäß IEC 62443-4-2: Erstellung einer Compliance-Matrix, Identifizierung von Abweichungen und Bereitstellung von Strategien zur Risikominderung.

- Bewertung der kryptografischen Sicherheit (FIPS 140): Bewertung der Stärke von Verschlüsselungsalgorithmen und der Sicherheit von Schlüsselspeichermechanismen.

- DSGVO-Compliance-Audit: Überprüfung der Praktiken zur Verwaltung von Benutzerdaten, der Sicherheit der Datenspeicherung und der Aktualisierungsrichtlinien.

- Analyse von Softwarekomponenten und Schwachstellen (SBOM + CVE): Erstellung einer Liste von Softwarekomponenten, Identifizierung von Sicherheitsschwachstellen und Bewertung der Abhängigkeiten von Drittanbietern.

- Penetrationstests: Simulation von Angriffen auf SSH, HTTP, Brute-Force und DoS, um die Widerstandsfähigkeit des Systems zu bewerten und potenzielle Sicherheitslücken zu identifizieren.

Ergebnisse der Prüfung

Firmware- und Systemintegrität (MITRE EMB3D™ Threat Model & IEC 62443-4-2)

- Kein Secure Boot, sodass nicht autorisierte oder modifizierte Firmware geladen werden kann.

- Offene Hardwareschnittstellen (JTAG, UART), die einen Low-Level-Systemzugriff ermöglichen.

- Potenzial für die Ausführung nicht autorisierten Codes, wodurch das Risiko einer Systemausnutzung erhöht wird.

Kryptografische Sicherheit (FIPS 140)

- Die eingebettete TLS-Bibliothek entspricht nicht den Sicherheitsstandards.

- Keine sichere Schlüsselspeicherung, wodurch Verschlüsselungsschlüssel anfällig für Extraktion sind.

Datenschutz und Compliance (DSGVO)

- Schwache Passwortrichtlinien machen Brute-Force-Angriffe effektiver.

- Kein sicherer Aktualisierungsmechanismus, wodurch das Gerät Sicherheitsrisiken durch veraltete Software ausgesetzt ist.

- Fehlende strukturierte Richtlinien für Schwachstellenmanagement, was zeitnahe Sicherheitspatches verhindert.

Ergebnisse der Penetrationstests

- Brute-Force-Angriffe auf SSH konnten die Authentifizierung aufgrund schwacher Anmeldedaten erfolgreich umgehen.

- Wörterbuchbasierte Angriffe nutzten die fehlende Durchsetzung der Passwortkomplexität aus.

- Denial-of-Service-Angriffe (DoS) störten die Gerätefunktionalität.

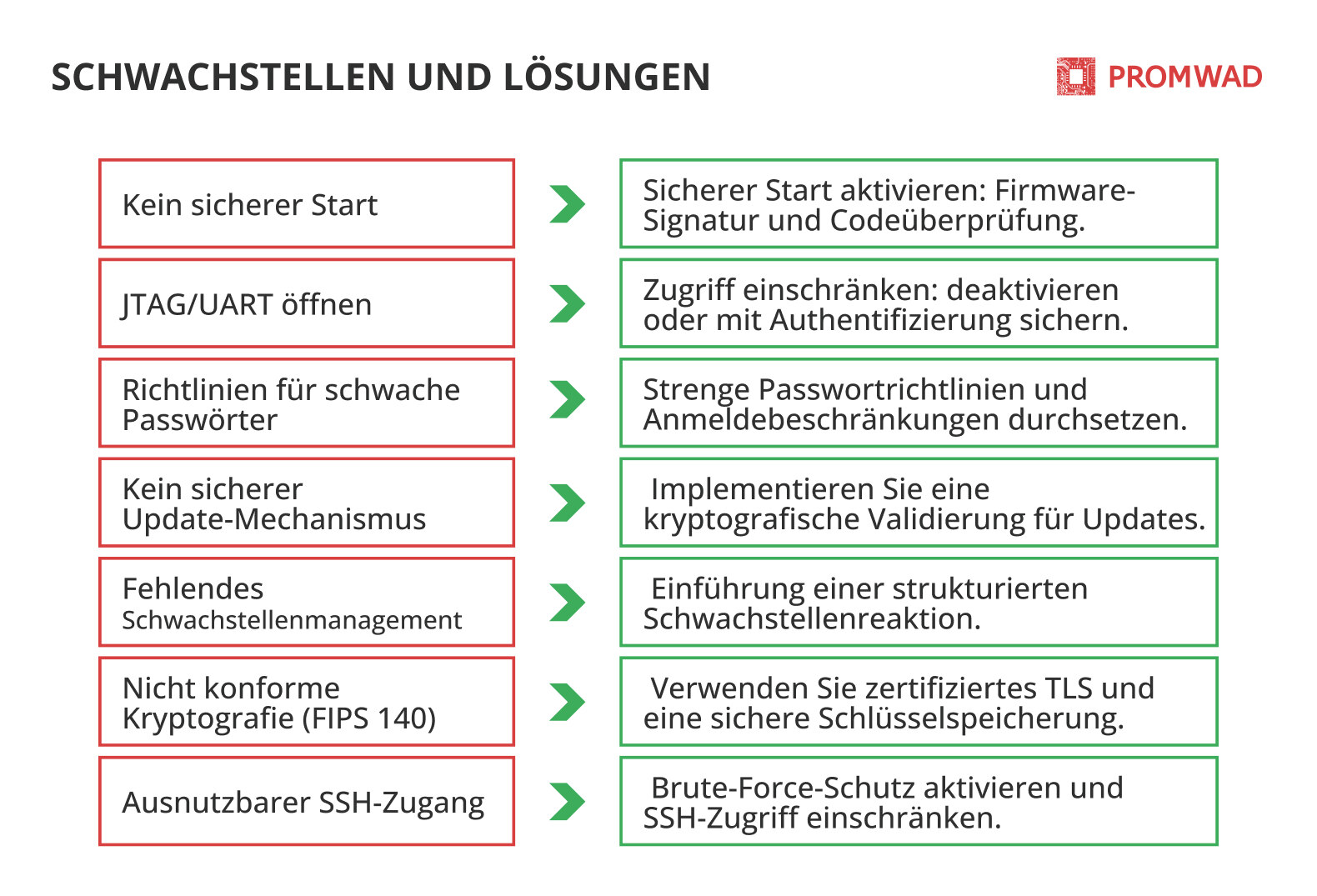

Empfehlungen zur Behebung

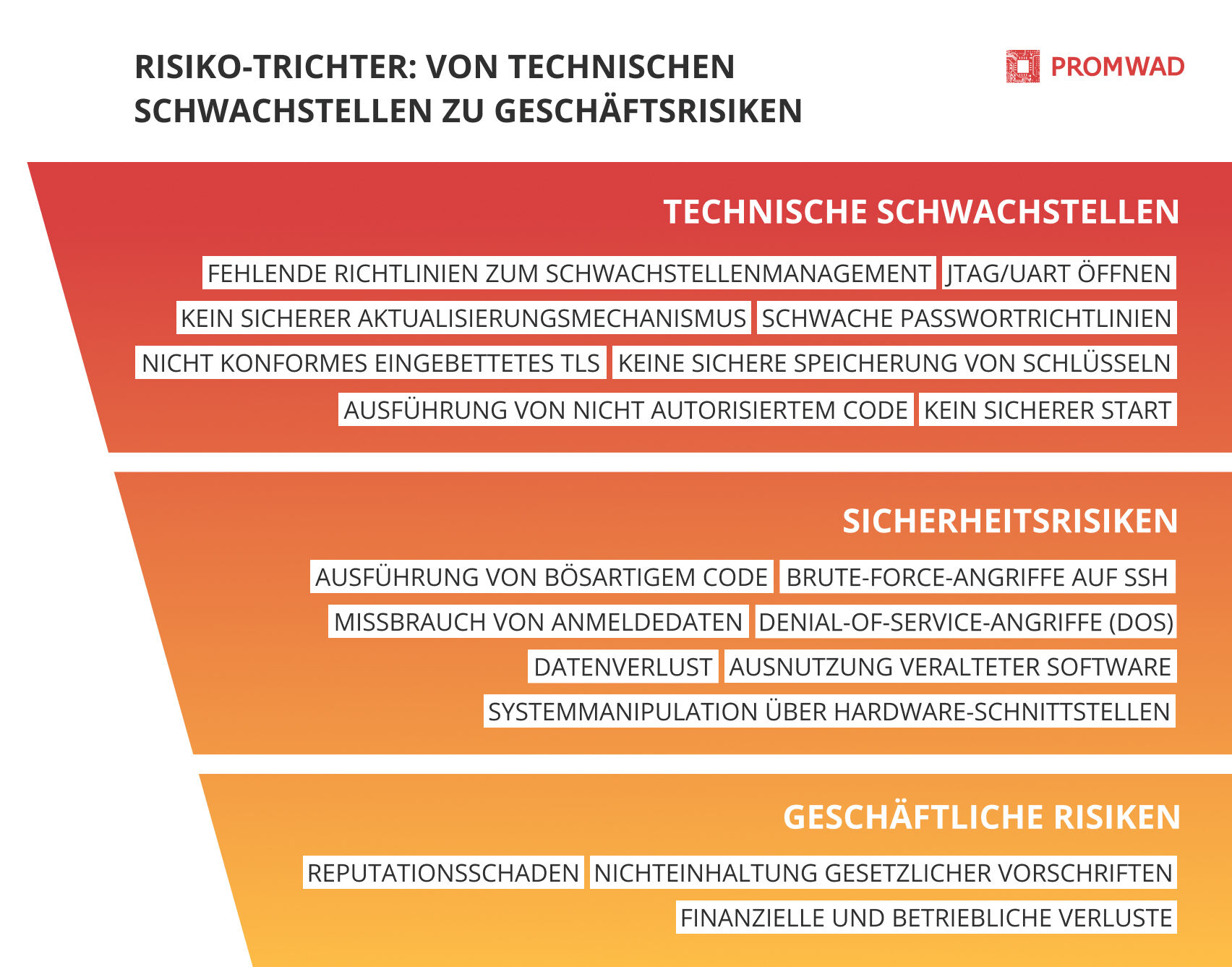

Die ermittelten Schwachstellen stellen erhebliche Sicherheitsrisiken dar, die, wenn sie nicht behoben werden, schwerwiegende geschäftliche Folgen haben können, darunter die Nichteinhaltung von Vorschriften, finanzielle Verluste und Rufschädigung. Um diese Risiken zu mindern, haben wir folgende Maßnahmen vorgeschlagen:

- Implementierung von Secure Boot: Aktivierung der Firmware-Signierung und Blockierung der Ausführung nicht autorisierten Codes.

- Beschränkung des Zugriffs auf JTAG/UART: Deaktivierung oder Schutz von Hardwareschnittstellen durch Authentifizierungs- oder Hardwareschutzmechanismen.

- Zertifizierte Kryptografie (FIPS 140) übernehmen: Integriertes TLS durch eine FIPS 140-zertifizierte Bibliothek ersetzen und sichere Schlüsselspeicherung implementieren.

- Verbesserung des Brute-Force-Schutzes: Beschränkungen für Anmeldeversuche und strenge Passwortrichtlinien durchsetzen.

- Implementierung eines sicheren Firmware-Update-Mechanismus: Einrichtung eines sicheren Update-Prozesses mit kryptografischen Signaturen zur Gewährleistung der Softwareintegrität.

- Aktivierung von Auditing und Protokollierung: Verfolgung und Aufzeichnung sicherheitskritischer Ereignisse zur Analyse und Reaktion auf Vorfälle.

- Implementierung einer Multi-Faktor-Authentifizierung (MFA): Stärkung des Schutzes von Benutzerkonten durch eine zusätzliche Sicherheitsebene.

Geschäftlicher Nutzen

Durch die Behebung festgestellter Sicherheitslücken verbessert der Kunde die Cyber-Resilienz seiner Industrieanlagen und stellt die Einhaltung internationaler Sicherheitsstandards sicher.

Die Einhaltung der Empfehlungen verringert die Wahrscheinlichkeit von unbefugtem Zugriff, Datenlecks und Systemmanipulationen.

Langfristig hilft eine verbesserte Sicherheit den Kunden, gesetzliche Anforderungen zu erfüllen, finanzielle Verluste durch Sicherheitsverletzungen zu vermeiden und das Vertrauen der Kunden durch die Bereitstellung eines sichereren und zuverlässigeren Produkts zu stärken.

Mehr über unsere Leistungen im Bereich Cybersicherheit

- Cybersicherheit: Entdecken Sie unser gesamtes Serviceangebot im Bereich Cybersicherheit.

- Cybersicherheit in Aktion: Erkunden Sie unsere Forschung: Die größten Bedrohungen für eingebettete Geräte und ihre Auswirkungen auf das tägliche Leben und die Arbeit.

- Malware-Analyse mit automatischem Dateiscan: Erkunden Sie unser Projekt zur Automatisierung der Malware-Erkennung.