Sicherheit durch Design: Plug-and-Play-Hardware-Root-of-Trust mit dem M.2-FPGA-Modul von Promwad

Geschäftsführer und Technischer Berater bei Promwad GmbH

Petr Shamsheev

Partner FAE, Lattice Semiconductor

Sie müssen Ihr Server-Board nicht neu entwerfen, um die Anforderungen des EU-Cyber-Resilience-Gesetzes oder NIST SP 800-193 zu erfüllen. Mit dem neuen Secure M.2 RoT-Modul von Promwad können Sie fortschrittlichen Firmware-Schutz direkt in Ihre bestehenden Plattformen integrieren – von KI-Edge-Boxen bis hin zu Rack-Servern und Industrie-PCs.

Dieser Artikel erläutert die tatsächlichen Kompromisse zwischen MCU- und FPGA-basierter Sicherheit, zeigt, wo das neue Modul eingesetzt werden kann, und beschreibt, wie OEMs wie Aetina, Supermicro und Advantech schneller auf den Markt kommen können – mit integrierter Post-Quanten-Resilienz. Ganz gleich, ob Sie für eingebettete Sicherheit verantwortlich sind oder die Konformität von Plattformen verwalten, dies ist Ihr schneller Weg zu vertrauenswürdiger Hardware ohne Hardware-Überholung.

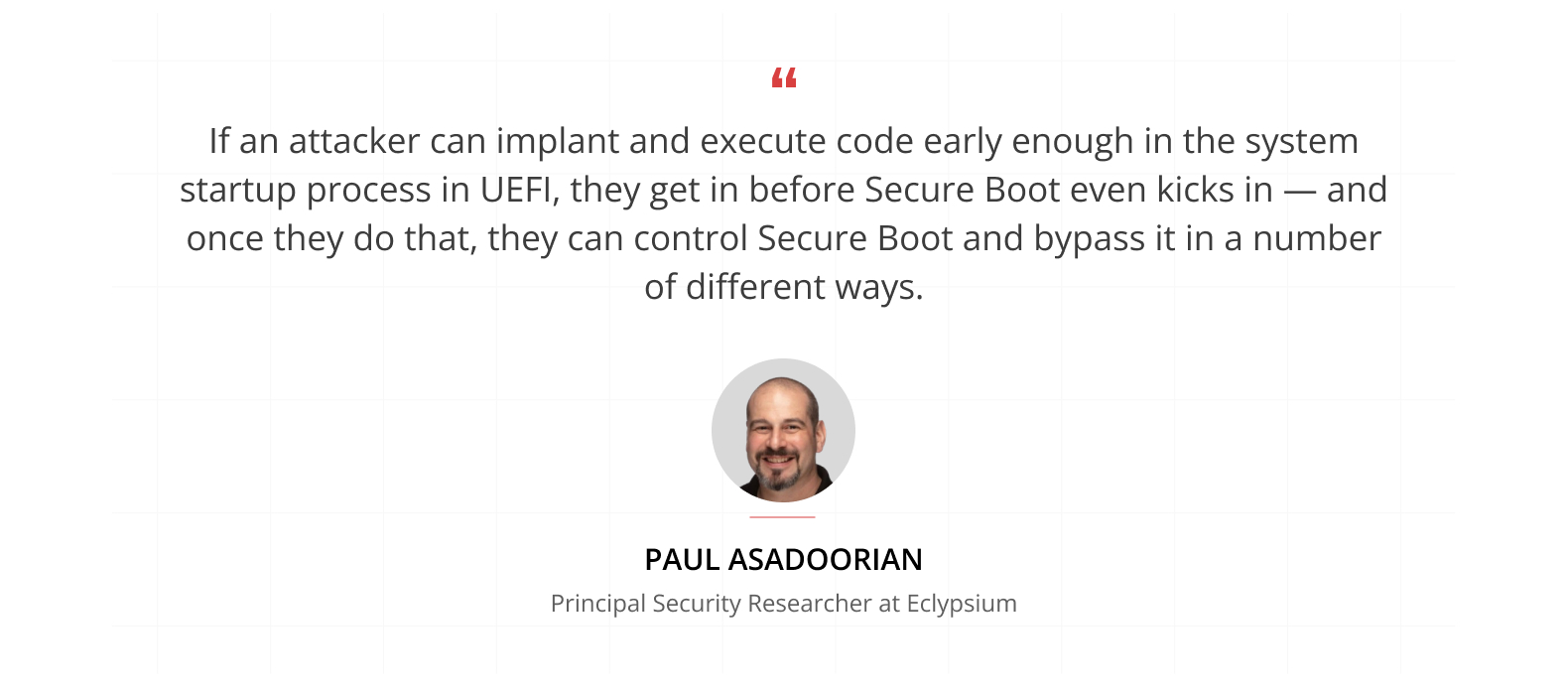

Laut dem SANS Supply Chain Cybersecurity Forum 2025 bleibt Firmware der Enterprise-Klasse ein blinder Fleck in der Telekommunikations- und Rechenzentrumsinfrastruktur. Geräten wie Routern, VPN-Appliances und BMC-fähigen Servern fehlen oft grundlegende Schutzmaßnahmen wie Secure Boot oder Laufzeitüberwachung. Das macht sie zu bevorzugten Zielen für Angreifer, die sich tarnen, hartnäckig bleiben und sich frühzeitig Zugang zu kritischen Systemen verschaffen wollen.

Paul Asadoorian, Principal Security Researcher bei Eclypsium, drückt es so aus:

Das Sicherheitsdilemma: MCU vs. FPGA Root of Trust

Bei der Entscheidung, wie Sie Ihre Firmware schützen, geht es nicht nur um den Preis, sondern auch um Kontrolle, Flexibilität und Zukunftssicherheit. Da eingebettete Systeme immer komplexeren Angriffen ausgesetzt sind, überdenken Entwickler die Vertrauensbasis ihrer Architekturen. Im Mittelpunkt dieser Veränderung steht eine Entscheidung: Soll das System mit einer MCU mit fester Funktion gesichert werden oder soll auf eine programmierbare FPGA-basierte Root of Trust umgestellt werden?

MCU-basierte Ansätze – mit Chips von NXP, Infineon oder Microchip – bieten:

- Geringere Kosten und geringerer Stromverbrauch

- Einfache Integration für sicheres Booten und Speichern von Schlüsseln

- Schnelle Markteinführung

Aber sie sind unflexibel: Sie bekommen nur das, was Sie kaufen. Keine Laufzeit-Upgrades, keine tiefgreifende Anpassung.

Im Gegensatz dazu bietet FPGA-basierte Sicherheit:

- Vollständig anpassbare Root-of-Trust-Logik

- Echtzeit-SPI/I²C-Filterung und Rollback-Mechanismen

- Höhere Widerstandsfähigkeit gegen Seitenkanalangriffe

- Unterstützung für Post-Quanten-Kryptografie und modulare Updates

Dies geht zwar zu Lasten der Komplexität, eröffnet jedoch fortgeschrittene Anwendungsfälle, die Einhaltung künftiger Cybersicherheitsvorschriften und eine systemweite Sicherheit, die sich mit den Bedrohungen weiterentwickelt.

Auf einen Blick: MCU- vs. FPGA-Sicherheit für Root of Trust

| Funktion/Fähigkeit | MCU-basierte Sicherheit | FPGA-basierte Sicherheit (z. B. MachXO5™-NX) |

| Unterstützung benutzerdefinierter Logik | Feste Funktionalität | Vollständig anpassbar |

| Sicherer Start und Kryptoprimitive | Integriert, begrenzte Optionen | Anpassbare Stacks (z. B. Lattice Sentry) |

| Widerstandsfähigkeit gegen Seitenkanalangriffe | Grundlegend (abhängig vom Chip) | Fortgeschritten |

| Post-Quanten-Kryptografie | Erfordert häufig ein Silizium-Upgrade | In der Logik aktualisierbar – kein Chipwechsel erforderlich |

| Flexibilität im Lebenszyklus | Einmalig programmiert | Vor Ort aktualisierbar |

Wenn Sie also sichere, aktualisierbare Edge-Geräte oder Gateways entwickeln, bietet Ihnen die FPGA-basierte RoT die Flexibilität und den Schutz, den Sie in 3–5 Jahren benötigen werden.

Eine Drop-In-Vertrauensbasis: Das Promwad Secure M.2-Modul

Was wäre, wenn Sie einen erweiterten Firmware-Schutz hinzufügen könnten, ohne Ihr Baseboard zu berühren? Das ist die Idee hinter dem Secure M.2 RoT-Modul von Promwad: eine kompakte 22 × 42 mm große Karte, die eine vollständige Hardware-Vertrauensbasis und Plattform-Firmware-Ausfallsicherheit bietet.

Dieses Modul basiert auf dem Lattice MachXO5™-NX FPGA und wurde für eine nahtlose Integration entwickelt. Es bietet Herstellern von Servern und Edge-Geräten einen schnellen Weg zu Compliance und Laufzeitschutz, ohne ihre Produktionsplanung zu beeinträchtigen.

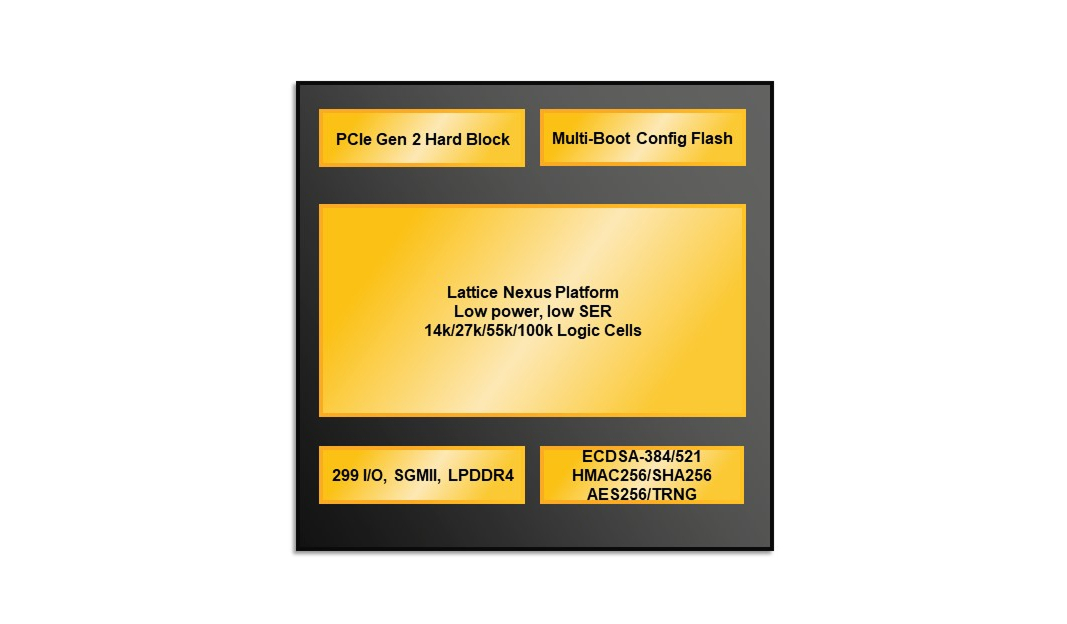

Blockdiagramm: MachXO5™-NX

Referenzkonformität und Zertifizierungsverlauf

Die MachXO5D™-NX-Familie und der Sentry 4.0-Lösungsstack werden als sichere Referenzplattform vermarktet und angeboten, die Pre-Compliance- und Validierungsaktivitäten für Sicherheitsstandards wie NIST SP800-193 unterstützt. Sie sind für den Einsatz in industriellen Anwendungen positioniert, in denen die Einhaltung strenger Rahmenwerke wie IEC 62443 und ISASecure CSA unerlässlich ist.

Die wichtigsten Highlights des Promwad Secure M.2-Moduls:

- Angetrieben von Lattice MachXO5™-NX: dieselbe FPGA-Plattform, die von Lattice Sentry 4.0 für sicheres Booten, Firmware-Filterung und Geräte-Attestierung unterstützt wird.

- Integrierter QSPI-Flash: speichert Golden Images und Rollback-Logik in einem manipulationssicheren Format.

- M.2 Key B-Formfaktor. In einigen Fällen kann es als Plug-and-Play-Lösung ohne Neukonstruktion verwendet werden.

- Geringer Stromverbrauch (<3 W).

- Option für industrielle Temperaturen (−40 bis +100 °C): einsatzbereit in rauen Umgebungen.

Dieses Modul wurde gemäß den Empfehlungen von NIST SP 800-193 und FIPS 140-3 entwickelt und hilft OEMs, die heutigen Compliance-Anforderungen zu erfüllen – und sich auf die Post-Quanten-Standards von morgen vorzubereiten.

Entwickelt für den Einsatz am Netzwerkrand: Wo dieses Modul seine Stärken ausspielt

Sicherheitsfunktionen sind nur dann von Bedeutung, wenn sie den realen Anforderungen gerecht werden. Aus diesem Grund hat Promwad sein M.2 RoT-Modul so konzipiert, dass es in die Plattformen integriert werden kann, die Sie heute entwickeln – in Industrie-, Telekommunikations- und Rechenzentrumsumgebungen. Ob robuste Werkssteuerung oder 1U-Rack-Server: Mit diesem Modul wird das Vertrauen in die Firmware ohne Verzögerung oder Umgestaltung in die Praxis umgesetzt.

Industrie und Energie (IIoT, SCADA, Smart Grid, EV-Ladegeräte)

In Stromnetzen, EV-Ladegeräten oder SCADA-Umgebungen ist der Schutz der Firmware vor Manipulationen unverzichtbar. Dieses Modul erweitert kritische Knoten um kryptografische Verifizierung, Rollback-Schutz und Laufzeitfilterung und hilft Ihnen so, die Normen IEC 62443 und NIST 800-193 zu erfüllen, ohne Ihr Motherboard austauschen zu müssen. Funktioniert mit x86- und ARM-basierten Industrie-PCs, selbst unter rauen Bedingungen.

Anwendungsfall: Erfahrungen aus der Praxis

In den Jahren 2023–2024 entdeckten Sicherheitsforscher der US Cyber Defence Agency mehrere kritische Schwachstellen in weit verbreiteten industriellen Steuerungen, darunter Mitsubishi MELSEC Q/L und Omron PLCs (CVE-2023-22357). Diese Schwachstellen ermöglichten es Angreifern, die Authentifizierung zu umgehen, die Firmware zu manipulieren oder beliebigen Code auszuführen – in einigen Fällen sogar ohne Anmeldedaten.

Die Ursache? Ein Mangel an hardwaregestützten Firmware-Schutzmaßnahmen wie Secure Boot, kryptografische Verifizierung oder Plattform-Firmware-Resilienz. Ohne eine dedizierte Vertrauensbasis blieben diese Geräte anfällig für persistente Malware und Firmware-Manipulationen, was eine große Gefahr für Branchen wie die chemische Verarbeitung, die Halbleiterfertigung und die Stromverteilung darstellt.

FPGA-basierte Sicherheitsmodule bieten einen robusten Schutz vor solchen Bedrohungen, indem sie die Integrität der Firmware in Echtzeit überprüfen, kritische Boot-Logik isolieren und ein sicheres Rollback ermöglichen – und das alles ohne Neugestaltung der Host-Plattform.

Quelle: US Cyber Defence Agency

Telekommunikation und Netzwerke

Von Basisband-Einheiten bis hin zu Edge-Routern – Telekommunikationshardware benötigt Sicherheitslösungen, die sich weiterentwickeln. Das Promwad-Modul ermöglicht ein hardwareunterstütztes Secure Boot als Sprungbrett für SPDM, Zero Trust und die vollständige DC-SCM-Migration – ohne Ihren Produktzyklus zu unterbrechen.

Anwendungsfall: Wenn Protokolle zu Angriffsvektoren werden

Im Jahr 2024 begannen Malware-Varianten wie FrostyGoop, IoT-Gateways und Edge-Controller anzugreifen, die in Telekommunikationsinfrastrukturen und industriellen Netzwerken verwendet werden. Diese Geräte verfügten oft nicht über sichere Firmware-Schutzmaßnahmen und waren anfällig für Exploits auf Protokollebene – insbesondere durch nicht authentifizierten Zugriff über Modbus TCP.

Durch das Ausnutzen von Schwachstellen auf Firmware-Ebene konnten Angreifer industrielle Steuerungsfunktionen manipulieren, die Kontinuität von Telekommunikationsdiensten stören und dauerhafte Hintertüren in kritischen Netzwerksegmenten einrichten.

Das Fehlen einer hardwarebasierten Vertrauensbasis machte es nahezu unmöglich, die Integrität der Firmware zu überprüfen oder einen bekanntermaßen fehlerfreien Zustand wiederherzustellen. Im Gegensatz dazu können FPGA-basierte RoT-Module jede SPI/I2C-Transaktion in Echtzeit abfangen und validieren – wodurch solche Manipulationen verhindert werden und eine schnelle Wiederherstellung ermöglicht wird.

Quelle: Cyberscoop.com

Rechenzentrum & Cloud Edge

Wenn Sie Cloud-Edge-Boxen oder OCP-basierte Server betreiben, können Sie mit diesem Modul PFR (Platform Firmware Resilience) jetzt evaluieren und einsetzen, auch wenn Ihr Baseboard dies noch nicht unterstützt. Stecken Sie es in einen Key B-Steckplatz auf Sleds, Appliances oder benutzerdefinierten KI-Beschleunigern, um die Konformität mit dem Cyber Resilience Act und der Executive Order 14028 zu erreichen.

Ob es sich um einen Umspannwerkscontroller, eine Basisstation oder eine KI-Inferenzbox handelt, das M.2-Modul von Promwad erweitert die Hardware-Vertrauensbasis auf die Bereiche, die sie am dringendsten benötigen – ohne dass eine Neukonstruktion erforderlich ist.

Anwendungsfall: AMI Tektagon Platform RoT

Eine Demonstration von AMI zeigt eine gemeinsame Lösung mit Lattice Semiconductor für die Plattform-Firmware-Resilienz (PFR) der nächsten Generation. Das Projekt integriert den post-quantum-fähigen Lattice MachXO5D™ FPGA mit der AMI Tektagon Platform Root of Trust (RoT) und bildet so ein Silizium-Firmware-Bundle zum Schutz der System-Firmware in kritischen Infrastrukturen wie Rechenzentren und Telekommunikations-Edge-Geräten.

Diese Konfiguration ermöglicht eine Firmware-Attestierung in Echtzeit und eine sichere Wiederherstellung, die vollständig den Anforderungen von Intel PFR 4.0 entspricht. Außerdem unterstützt sie die CNSA 2.0-Verschlüsselung, um zukünftigen Post-Quanten-Bedrohungen zu begegnen. Die Lösung veranschaulicht, wie eine enge Kopplung zwischen Hardware-RoT und Firmware-Logik einen robusten, standardkonformen Schutz vor unbefugter Codeausführung und Firmware-Beschädigung über den gesamten Lebenszyklus von Servern und Cloud-Edge-Geräten gewährleisten kann.

Quelle: Lattice MachXO5D™ Videos

Mehr als nur ein Modul: Was Sie mit Promwad erhalten

Sicherheit ist keine Funktion, die man einfach hinzufügt. Es handelt sich um eine systemweite Disziplin – und genau hier geht Promwad über die Hardware hinaus. Unser M.2-RoT-Modul ist der Ausgangspunkt, aber unser Ingenieurteam unterstützt Sie bei jedem Schritt Ihrer Integration, vom ersten Test bis zur vollständigen Bereitstellung.

Das erhalten Sie, wenn Sie mit Promwad zusammenarbeiten:

Maßgeschneiderte Integration

Wir passen die Schnittstellen, die Filterlogik und das Flash-Layout des Moduls an Ihre Plattform an – egal, ob Sie einen x86-Server, einen Jetson-Träger oder ein Telekommunikationsgerät booten. Wir helfen auch bei der Anpassung von BIOS, BMC oder Firmware, um einen nahtlosen sicheren Boot- und Wiederherstellungsablauf zu gewährleisten.

Compliance-Bereitschaft

Unsere Architektur ist für NIST SP 800-193, FIPS 140-3 und das bevorstehende EU-Gesetz zur Cyber-Resilienz (Cyber Resilience Act, CRA) (Verordnung (EU) 2024/2847) ausgelegt. Wir unterstützen Sie bei der Vorbereitung auf die Einhaltung von Vorschriften auf Plattformebene, indem wir die überprüfbare Integrität der Firmware, eine sichere Protokollierung und die physische Isolierung der Root of Trust sicherstellen.

Flexible Geschäftsmodelle

Ganz gleich, ob Sie Prototypen, lizenzierte Referenzdesigns oder Serienmodule benötigen, wir passen uns Ihrem Markteinführungsplan an. Wir bieten OEM-Lieferungen mit optionalem Branding oder gemeinsame Entwicklung für plattformspezifische Sicherheitsmodule.

Bei Promwad liefern wir nicht nur Module. Wir helfen Führungskräften im Ingenieurwesen dabei, eine Sicherheitsgrundlage zu schaffen, die jahrelang Bestand hat – und den Vorschriften und Bedrohungen von morgen standhält.

Seien Sie der Bedrohung einen Schritt voraus. Buchen Sie noch heute Ihre Demo

Die regulatorischen Rahmenbedingungen ändern sich schnell, und Angreifer sind noch schneller. Es ist möglicherweise keine Option, auf die nächste Plattformaktualisierung zu warten, um eine Hardware-Vertrauensbasis zu implementieren. Mit dem Secure M.2 RoT-Modul von Promwad können Sie sofort handeln – ohne auf eine Board-Überarbeitung oder SoC-Migration warten zu müssen.

Technische Muster werden im dritten Quartal 2025 verfügbar sein. Die Serienproduktion beginnt Anfang 2026.

| Marktbereit für: | Zusätzliche Integrationsunterstützung kann Folgendes umfassen: |

| IEC 62443-Konformität FIPS 140-3 NIST SP 800-193 / EO 14028 CRA (EU-Cyberresilienzgesetz), Verordnung 2024/2847 | Host-SPI-Filter-Firmware FPGA-Bitstreams SMBus/I2C-Firmware SPDM/IPMI-Handshake-IP Linux-Device-Tree-Overlays für Early-Boot-Attestation |

Sicherer Start. Firmware-Filterung. Post-Quanten-Bereitschaft.

Jetzt mit einer PCIe-M.2-Karte.

→ Buchen Sie eine Live-Demo – remote oder vor Ort in unserem Labor in Essen, Deutschland

Unsere Fallstudien im FPGA-Design